Inleiding

Deze handleiding neem ik je mee hoe je met een L2TP VPN van buitenaf verbinding kan maken met de USG op je KPN FttH aansluiting. Deze handleiding is alleen van toepassing indien je ook IPTV hebt geconfigureerd via deze handleiding waarin we de USG rechtstreeks aansluiten op de FTTH verbinding van KPN.

Wat is een L2TP VPN?

Met een VPN (Virtual Private Network) maak je een verbinding vanaf, bijvoorbeeld, je telefoon of laptop via het internet met je USG. Nadat je inloggegevens zijn gecontroleerd is je telefoon of laptop onderdeel van het VPN netwerk op de USG. Vanuit dit VPN netwerk kan je telefoon of laptop apparaten bereiken op je andere interne netwerk(en) of het internet bereiken via de USG waardoor het lijkt alsof je vanaf je thuis netwerk het internet op gaat.

Voorbereiding

Voordat we daadwerkelijk gaan beginnen is het belangrijk om een aantal zaken voor te bereiden.

Hardware

De volgende hardware hebben we nodig om deze handleiding te kunnen voltooien.

| Type | Merk | Omschrijving |

|---|---|---|

| USG Router | Ubiquiti | Dit is de Ubiquiti Unifi security gateway (USG) die internet en IPTV verzorgt. |

| Unifi controller | Ubiquiti / anders | Met de controller stel je de USG in, deze kan op een stuk hardware (cloudkey) draaien maar ook op je computer, server, NAS rechstreeks of bijvoorbeeld via docker. |

| VPN Client | Telefoon/Laptop | Een apparaat wat L2TP VPN ondersteuning heeft (Andriod, IOS, Mac (OSX) of Windows) en de mogelijkheid om dit te testen buiten je eigen internet verbinding om, bijvoorbeeld via 4G of WiFi van de buren. |

Gegevens

Onderstaande informatie gaan we gebruiken in deze handleiding.

| Informatie | Omschrijving |

|---|---|

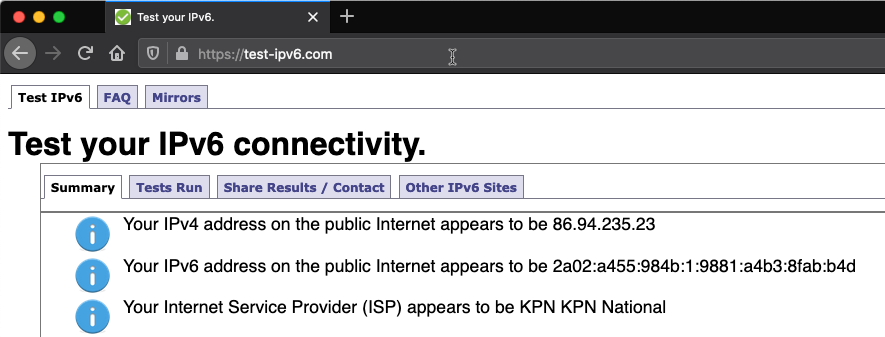

| Extern IPv4 adres | Dit is het IPv4 adres van je KPN aansluiting, dit kan je achterhalen om via je KPN verbinding naar bijvoorbeeld test-ipv6.com te gaan.  |

| URL Controller | Dit is het web adres waarop de unifi controller bereikbaar is, deze is bereikbaar op een IP adres en draait vaak op poort 8443 (HTTPS). |

| Controller login | De gebruikersnaam en wachtwoord om in te kunnen loggen op de controller. |

Uitgangssituatie

Voordat we beginnen moeten we eerst weten waar we starten. In deze handleiding starten we met het volgende:

- De USG zit met de WAN aansluiting direct aangesloten aan de NTU van KPN met een ethernet (UTP) kabel.

- De LAN aansluiting van de USG zit met een ethernet (UTP) kabel verbonden met een switch.

Dat kan een unifi switch zijn maar mag ook een ander merk zijn, wel moet IGMP en VLAN ondersteund worden. - Op de switch (direct of via een andere switch), zit de unifi controller verbonden.

Dit kan een unifi cloud key zijn maar ook een computer, server of een NAS. - Ook zit de IPTV setupbox van KPN via een ethernet kabel verbonden aan een switch met IGMP en VLAN ondersteuning.

- Deze handleiding (link) is uitgevoerd en TV en internet werkt op dit moment.

[Optioneel]De IPTV kastjes zitten in hun eigen VLAN door middel van deze handleiding link.

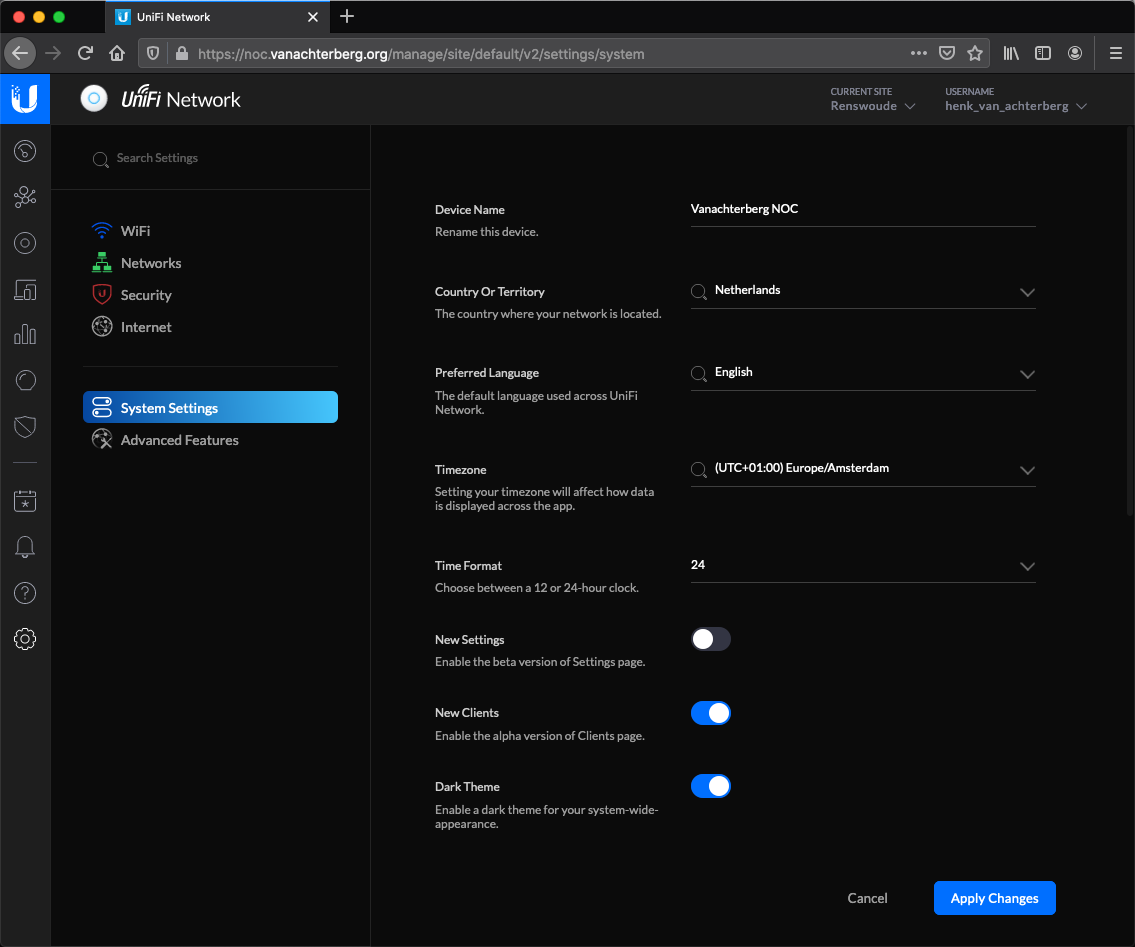

Oude interface inschakelen

Er is, helaas, een fout in de software van de Unifi controller geslopen waardoor je de VPN verbinding alleen succesvol kan instellen als je de oude interface gebruikt. Ga via Settings naar System Settings en schakel New Settings uit. Klik nu op Apply Changes.

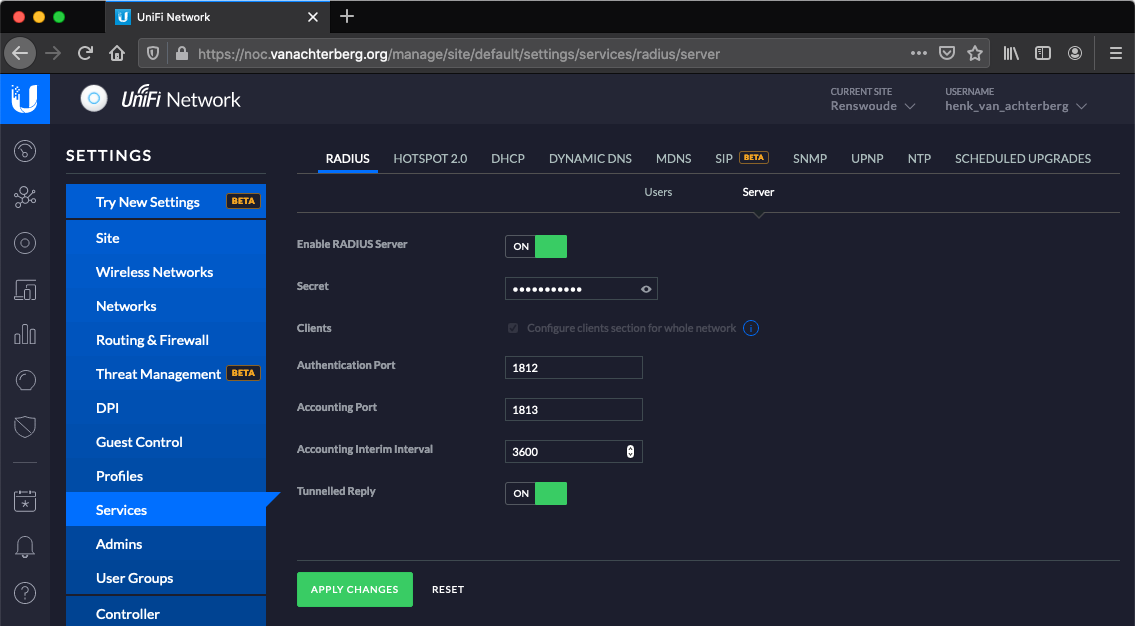

Radius server inschakelen

We gaan de radius server inschakelen, welke verantwoordelijk is voor het controleren van de inloggegevens. Ga naar Settings, klik op Services, Radius en daarna op Server. Schakel de Enable RADIUS Server naar ON, vul een Secret in (kies hier een wachtwoord wat intern in de USG zal worden gebruikt om te communiceren met de Radius server) en klik op Apply Changes.

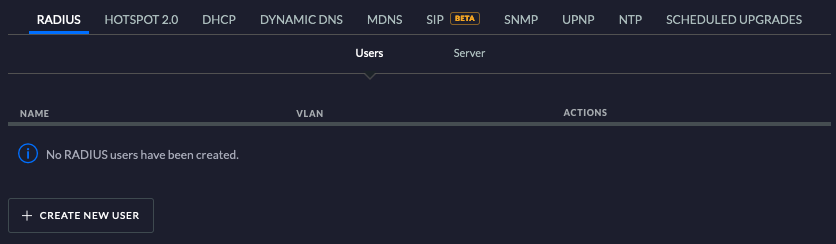

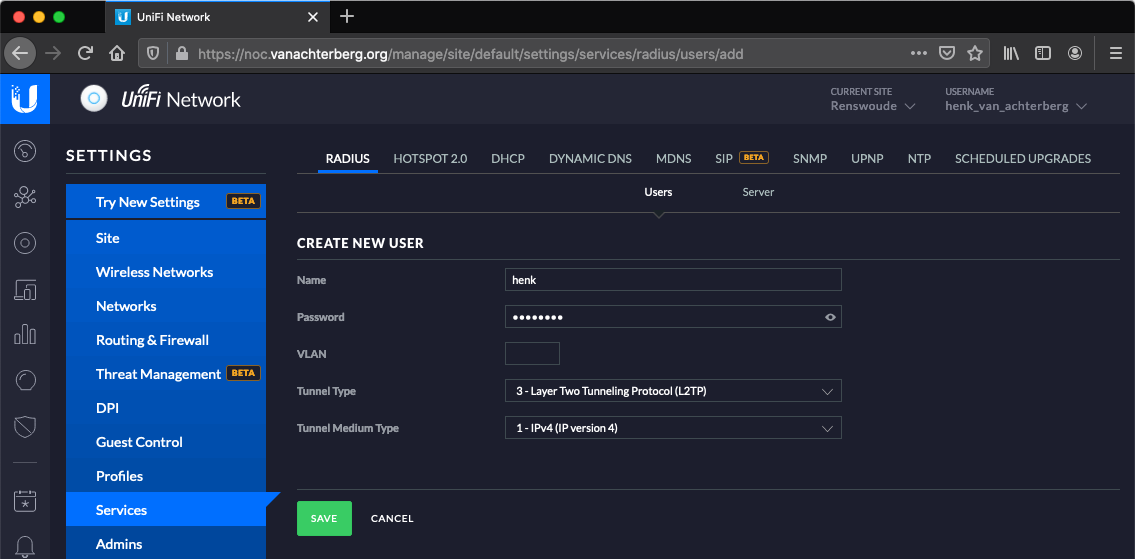

Klik nu op de Users tab en klik op + Create New User.

Vul bij Name een gebruikersnaam en bij Password een wachtwoord in. Deze gegevens zal je ook moeten invullen in de VPN client om verbinding te maken met de USG. Laat VLAN leeg, kies bij Tunnel Type voor 3 - Layer Two Tunneling Protocol (L2TP) en bij Tunnel Medium Type voor 1 - IPv4 (IP version 4). Klik nu op Save.

VPN Netwerk aanmaken

Nadat we de Radius server hebben ingeschakeld en een gebruiker hebben aangemaakt gaan we nu een VPN Netwerk toevoegen waar VPN gebruikers onderdeel van worden zodra ze via VPN verbinding maken met de USG.

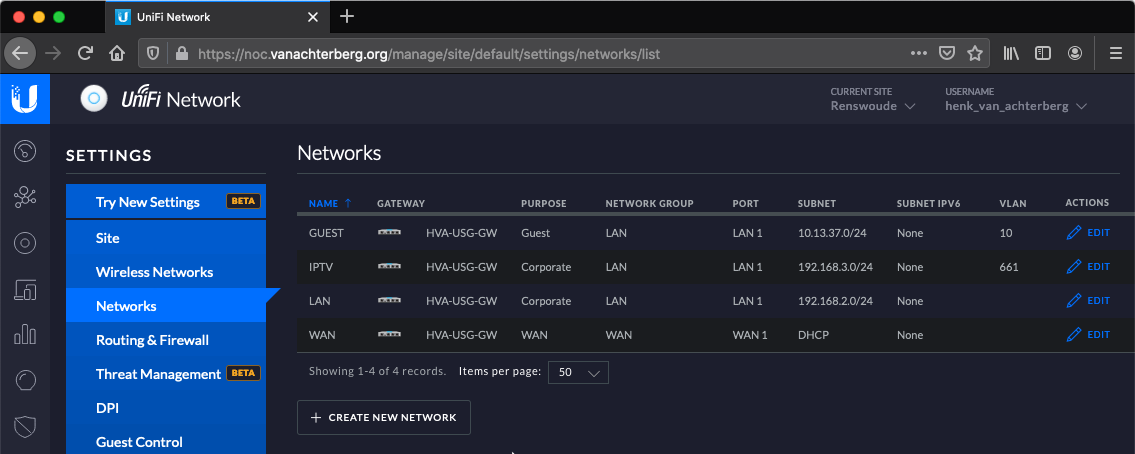

Ga via Settings naar Networks en klik op + Create New Network.

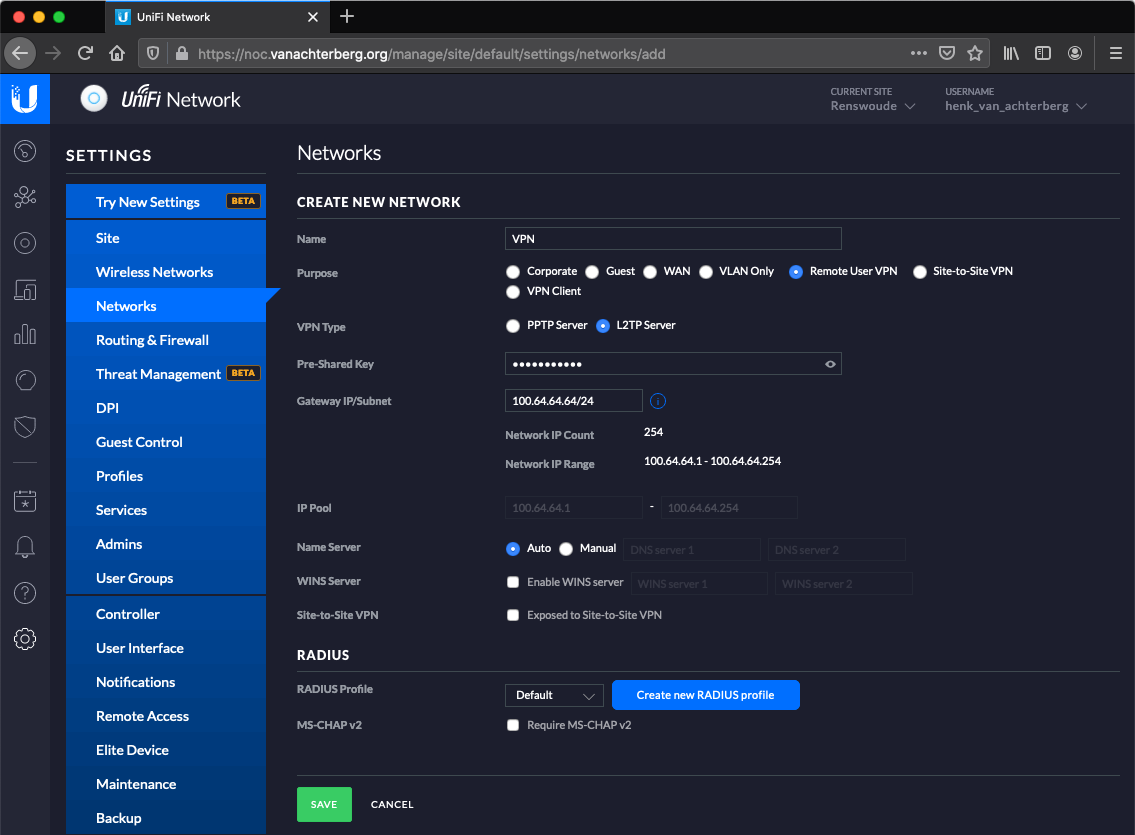

Maak een nieuw VPN netwerk met de volgende gegevens:

| Omschrijving | Keuze |

|---|---|

| Name | Kies een naam voor het VPN netwerk, bijvoorbeeld VPN. |

| Purpose | Remote User VPN |

| VPN Type | L2TP Server |

| Pre-Shared Key | Kies een wachtwoord, dit wachtwoord moet je straks ook invullen in je VPN client. |

| Gateway IP/Subnet | Vul hier 100.64.64.64/24 in, deze ip reeks is speciaal1 en wordt niet intern gebruikt en zorgt dat je geen IP conflict krijgt. |

| Name Server | Auto |

| WINS Server | Uitgevinkt |

| Site-to-Site VPN | Uitgevinkt |

| RADIUS Profile | Default |

| MS-CHAP v2 | Uitgevinkt |

Klik nu op Save.

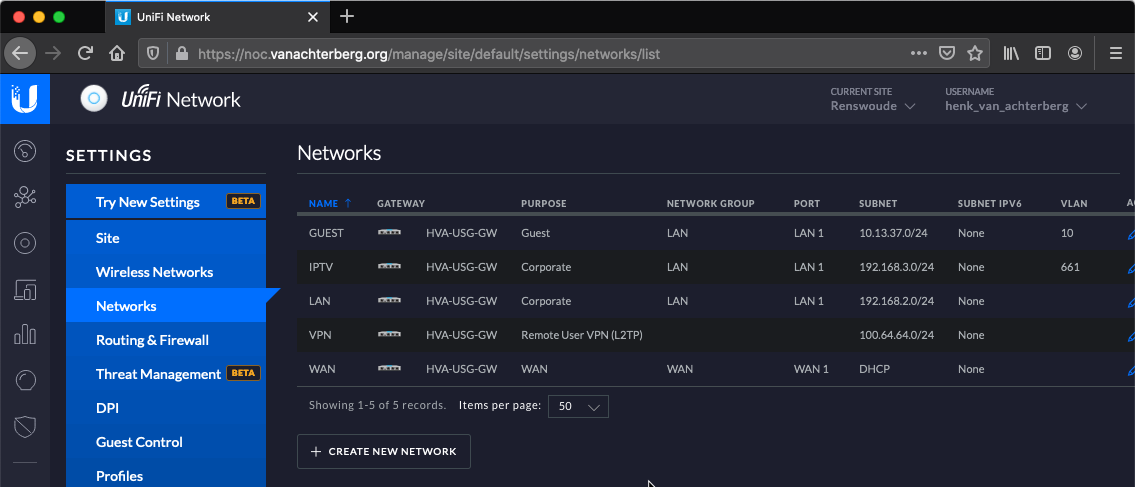

In de lijst met netwerken moet het nieuw aangemaakte VPN netwerk er nu bij staan.

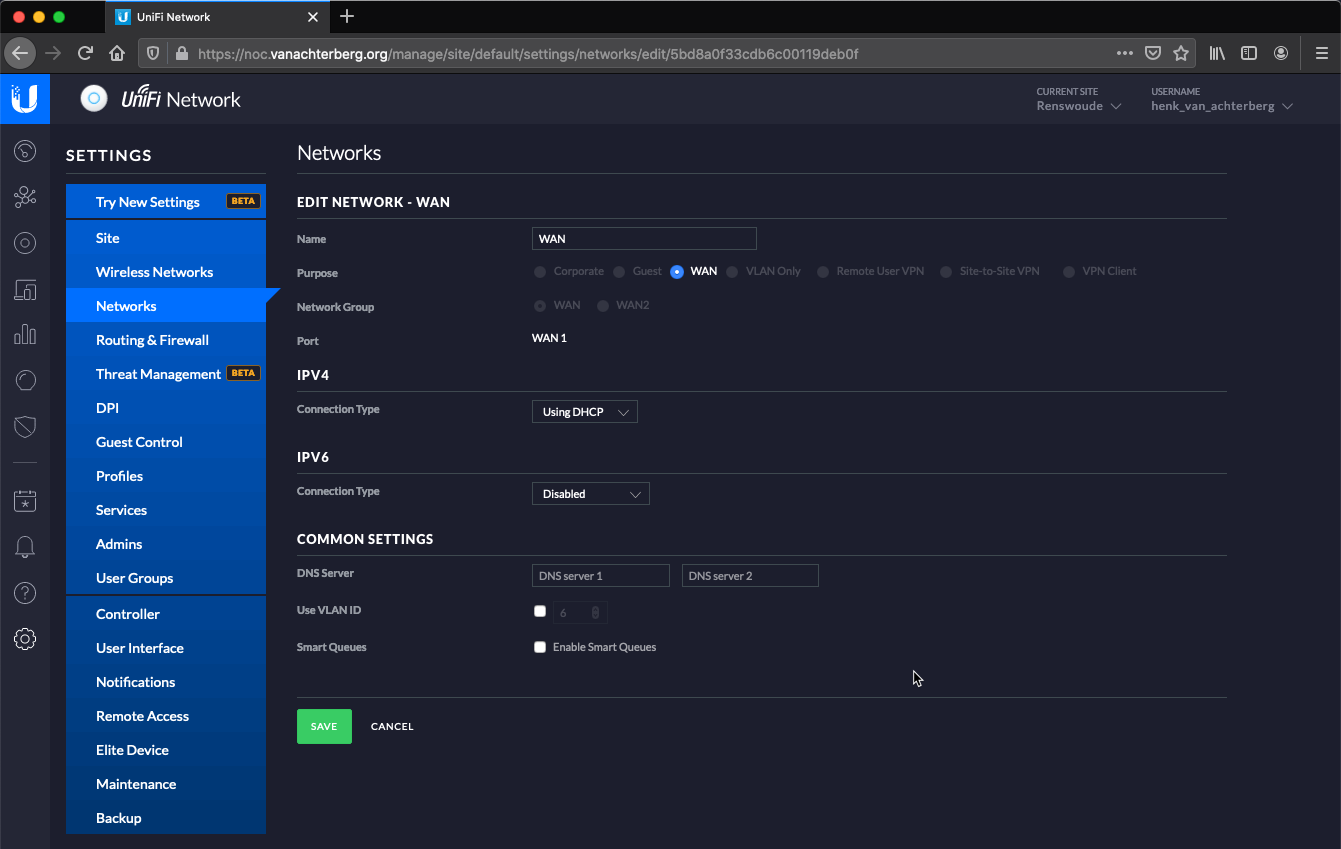

WAN Netwerk controleren

Het is belangrijk om te zorgen dat het WAN netwerk niet is geconfigureerd en dat Use VLAN ID is uitgevinkt. Het WAN netwerk wordt namelijk via de config.gateway.json geconfigureerd en ook kpn.sh gaat er vanuit dat het WAN netwerk als volgt is ingesteld. Je kan deze instellingen bereiken door via Settings naar Networks te gaan en dan te kiezen voor Edit bij het WAN netwerk.

VPN Testen

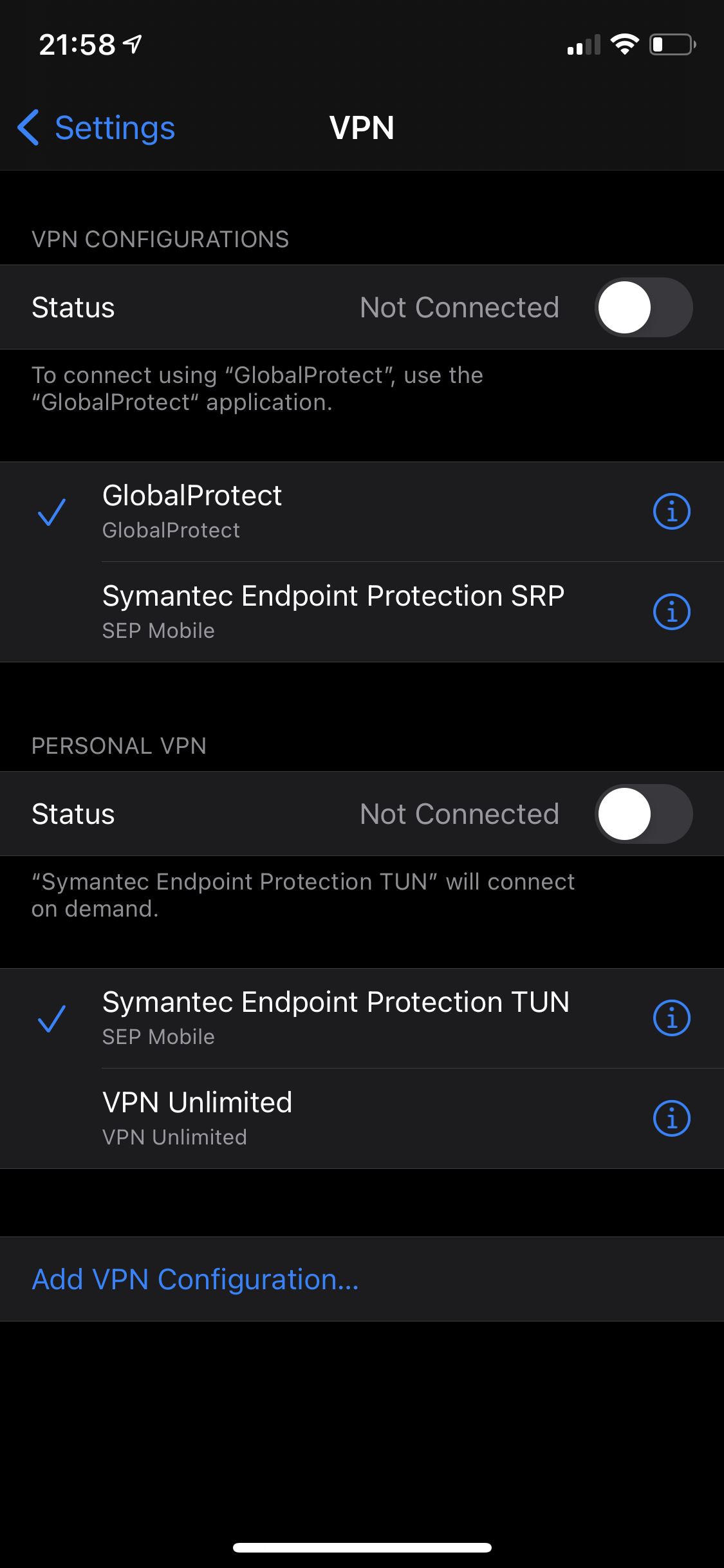

In dit voorbeeld pak ik een iPhone maar dezelfde logica kan worden gebruikt op een Android telefoon of laptop.

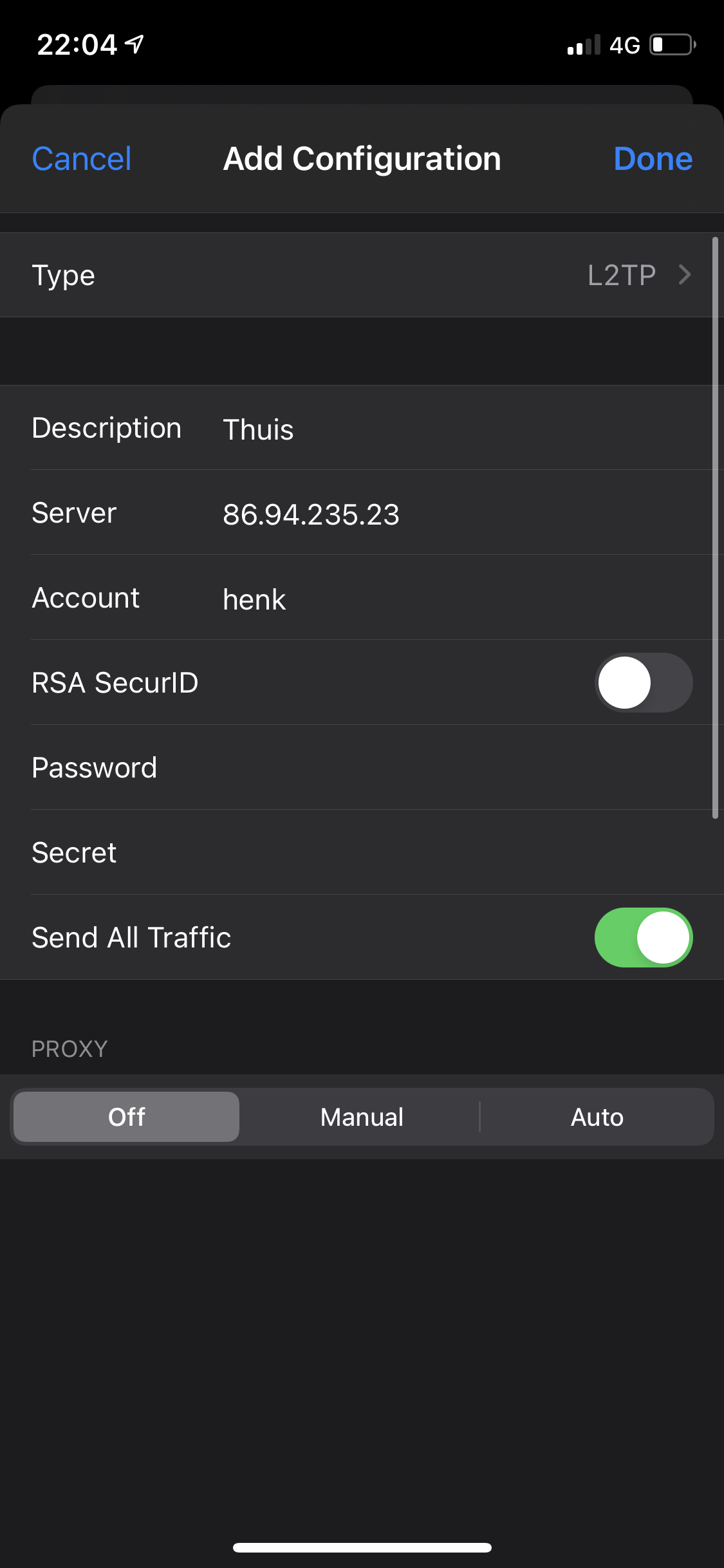

Ga op de iPhone naar Settings en daarna naar VPN. Kies voor Add VPN Configuration....

Vul de volgende gegevens in:

| Omschrijving | Keuze |

|---|---|

| Type | L2TP |

| Description | Kies een naam voor het VPN verbinding, bijvoorbeeld Thuis. |

| Server | Het externe IPv4 adres van je KPN internet verbinding. |

| Account | De gebruikersnaam die je in de Radius configuratie hebt aangemaakt. |

| RSA SecurID | Uitgeschakeld |

| Password | Het wachtwoord die je hebt gebruikt bij het aanmaken van de gebruiker in de Radius configuratie. |

| Secret | Vul hier de Pre-Shared Key in die je bij het aanmaken van het VPN netwerk hebt gekozen. |

| Send All Traffic | Ja. Aangezien het L2TP protocol geen voorziening heeft om aan te geven welke netwerken via de VPN moeten lopen moet al het verkeer via de VPN lopen wil je toegang krijgen tot apparaten in je eigen netwerk(en). |

| Proxy | Off |

Kies daarna op Done.

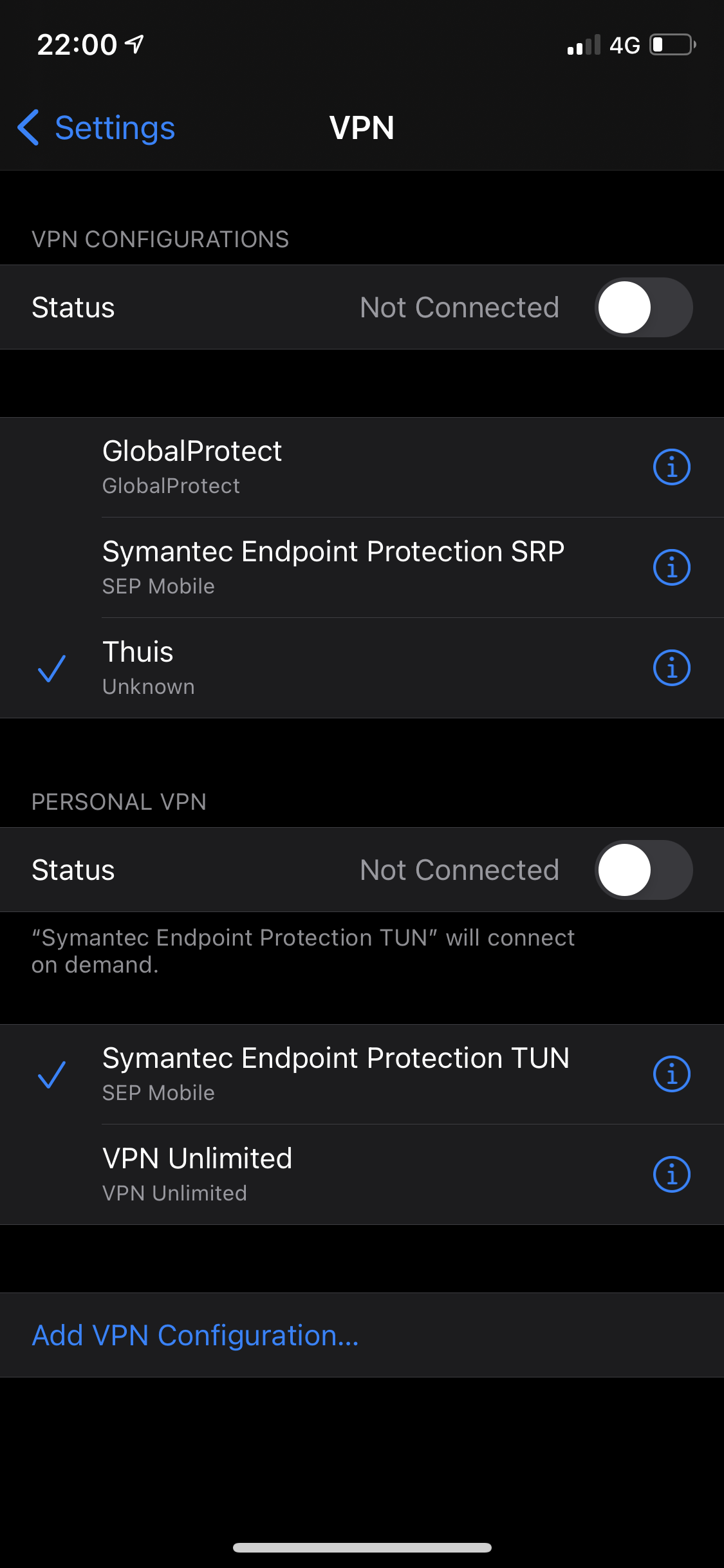

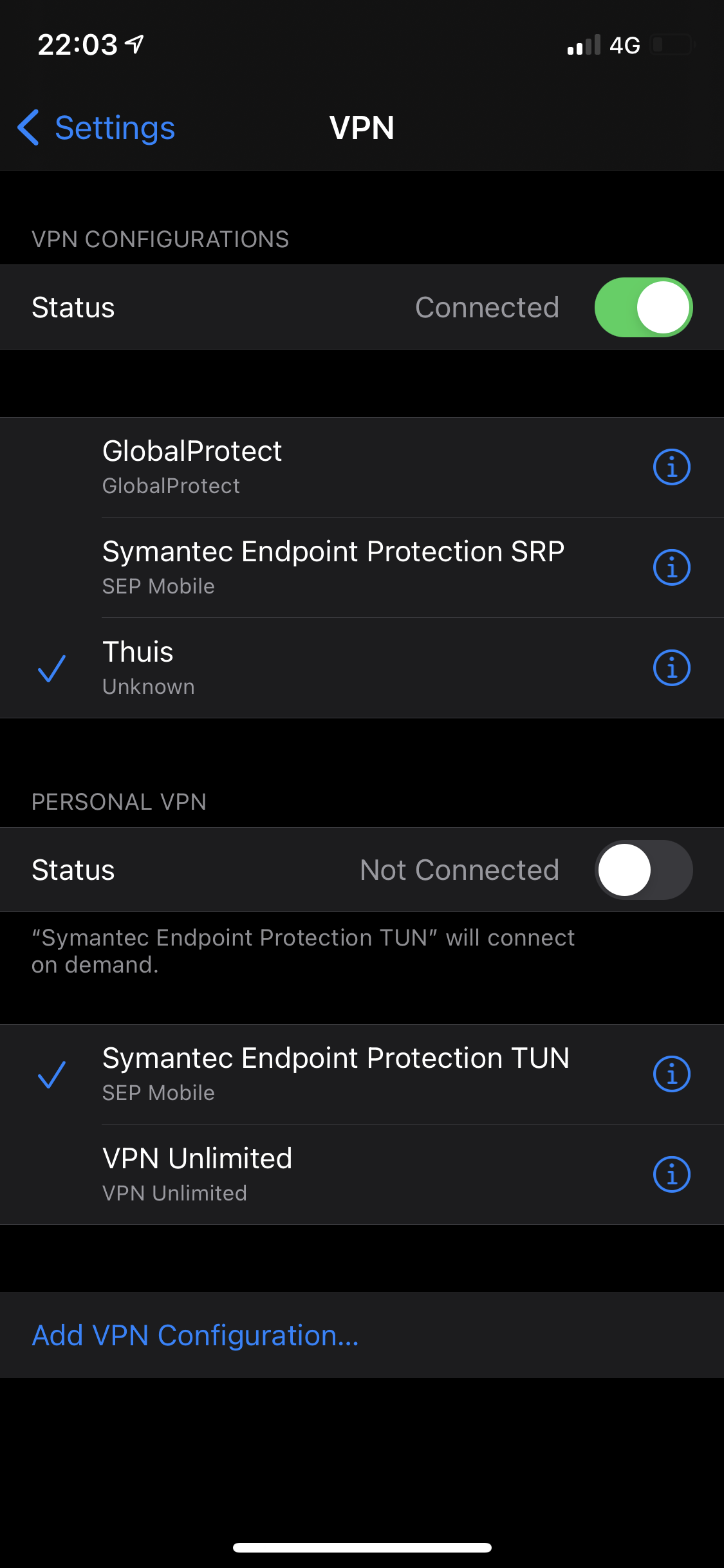

In het overzicht is de VPN verbinding er nu bijgekomen. Selecteer deze verbinding en zorg dat je verbonden bent via een ander netwerk dan je eigen KPN internet verbinding (bijvoorbeeld via 4G of WiFi van je buren).

Zet nu de VPN verbinding aan door de knop om te zetten in de Status regel. Als alles goed gaat zal je nu zien dat je verbonden bent.

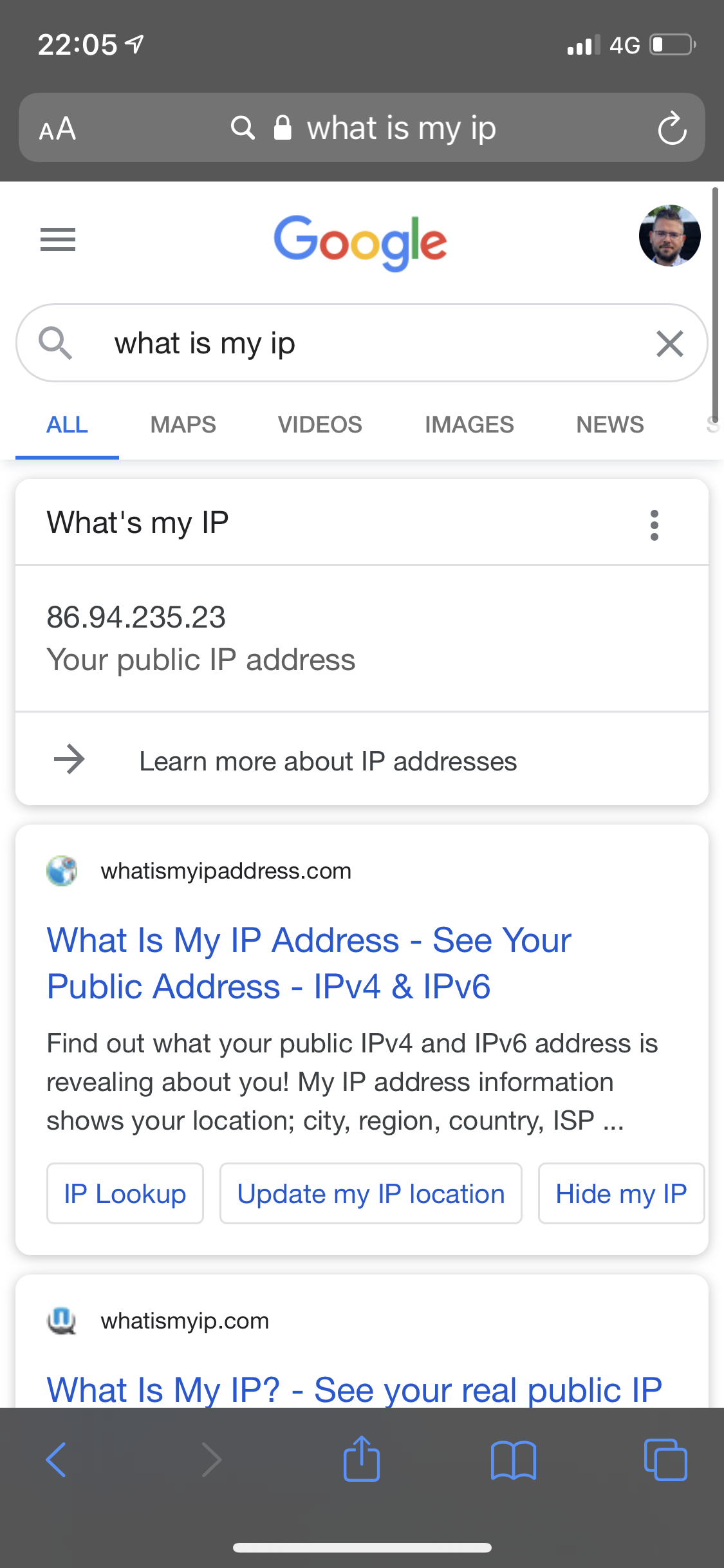

Je kan nu naar je webbrowser gaan en in google vragen naar what is my ip. Als resultaat zie je het IPv4 adres waar Google ziet waar je vandaan komt. Dit is, als je al het verkeer doorstuurt naar de USG, het IPv4 adres van je KPN Internet verbinding.

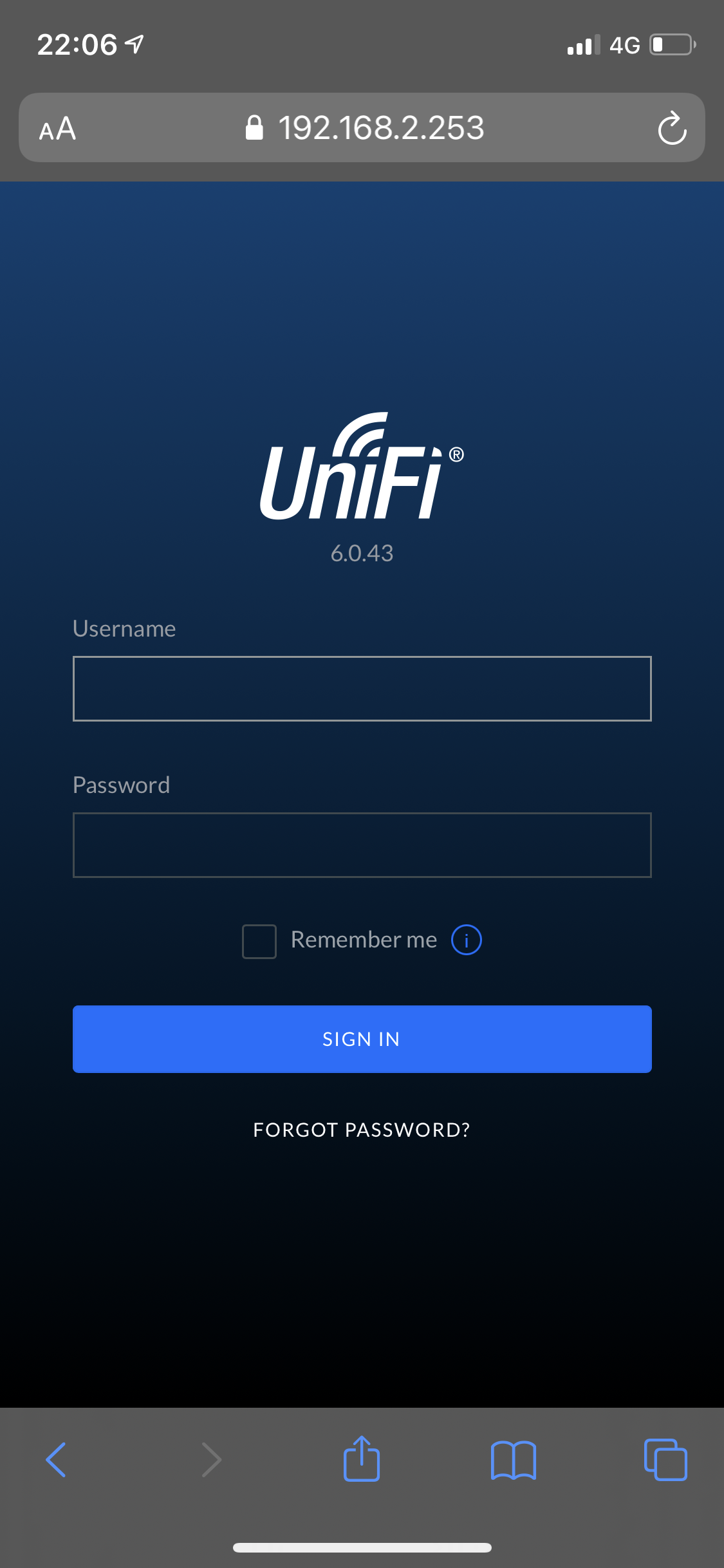

Ook kan je nu verbinding maken met apparaten in je eigen netwerk, hieronder een voorbeeld van de login pagina van de unifi controller op mijn interne netwerk.

Indien je me wilt bedanken (hoeft niet, mag wel) dan kan dat via Buymeacoffee.